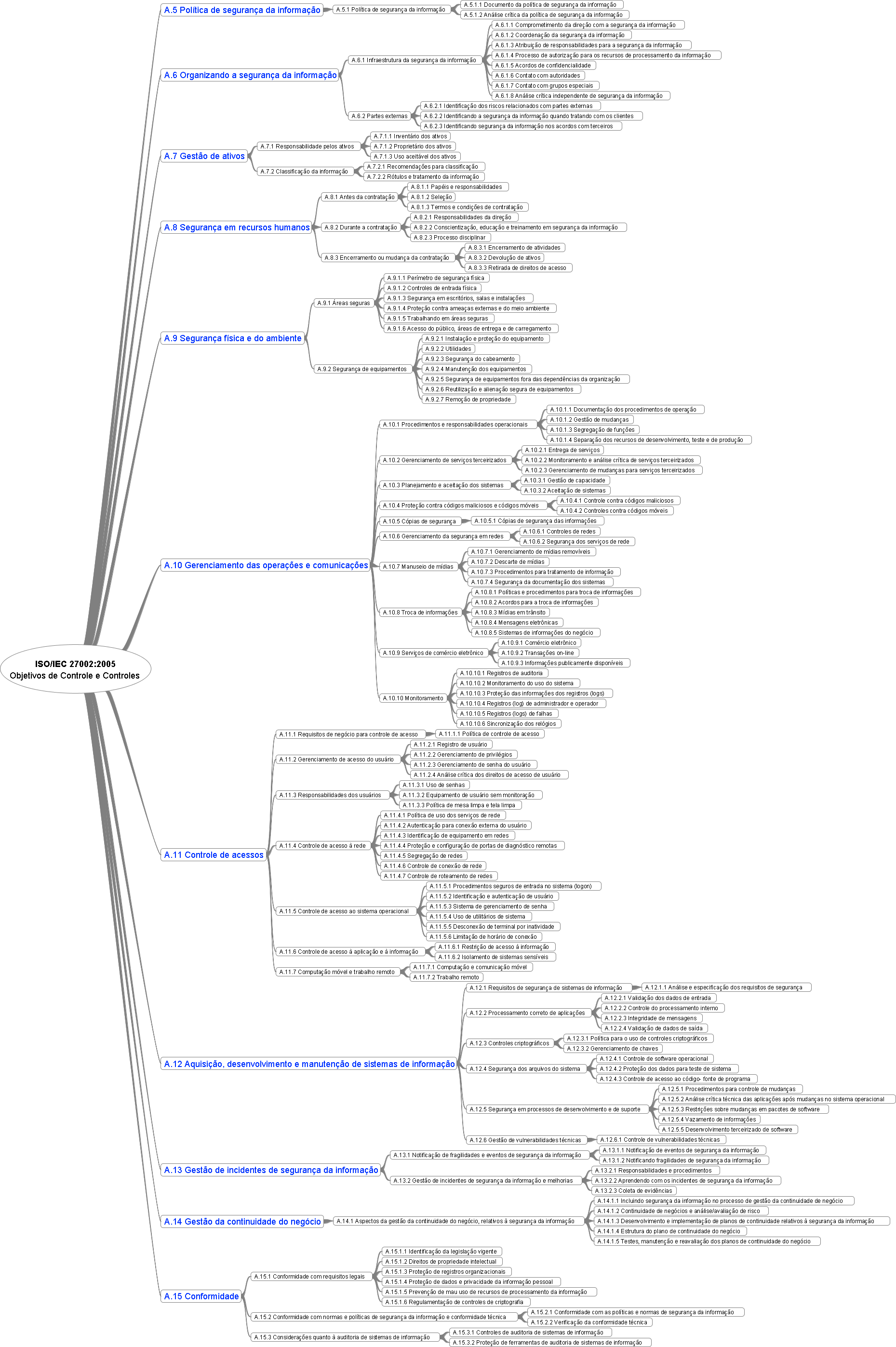

A.10.1 Procedimentos e responsabilidades operacionais

A.10.1.1 Documentação dos procedimentos de operação

A.10.1.2 Gestão de mudanças

A.10.1.3 Segregação de funções

A.10.1.4 Separação dos recursos de desenvolvimento, teste e de produção

A.10.2 Gerenciamento de serviços terceirizados

A.10.2.1 Entrega de serviços

A.10.2.2 Monitoramento e análise crítica de serviços terceirizados

A.10.2.3 Gerenciamento de mudanças para serviços terceirizados

A.10.3 Planejamento e aceitação dos sistemas

A.10.3.1 Gestão de capacidade

A.10.3.2 Aceitação de sistemas

A.10.4 Proteção contra códigos maliciosos e códigos móveis

A.10.4.1 Controle contra códigos maliciosos

A.10.4.2 Controles contra códigos móveis

A.10.5 Cópias de segurança

A.10.5.1 Cópias de segurança das informações

A.10.6 Gerenciamento da segurança em redes

A.10.6.1 Controles de redes

A.10.6.2 Segurança dos serviços de rede

A.10.7 Manuseio de mídias

A.10.7.1 Gerenciamento de mídias removíveis

A.10.7.2 Descarte de mídias

A.10.7.3 Procedimentos para tratamento de informação

A.10.7.4 Segurança da documentação dos sistemas

A.10.8 Troca de informações

A.10.8.1 Políticas e procedimentos para troca de informações

A.10.8.2 Acordos para a troca de informações

A.10.8.3 Mídias em trânsito

A.10.8.4 Mensagens eletrônicas

A.10.8.5 Sistemas de informações do negócio

A.10.9 Serviços de comércio eletrônico

A.10.9.1 Comércio eletrônico

A.10.9.2 Transações on-line

A.10.9.3 Informações publicamente disponíveis

A.10.10 Monitoramento

A.10.10.1 Registros de auditoria

A.10.10.2 Monitoramento do uso do sistema

A.10.10.3 Proteção das informações dos registros (logs)

A.10.10.4 Registros (log) de administrador e operador

A.10.10.5 Registros (logs) de falhas

A.10.10.6 Sincronização dos relógios