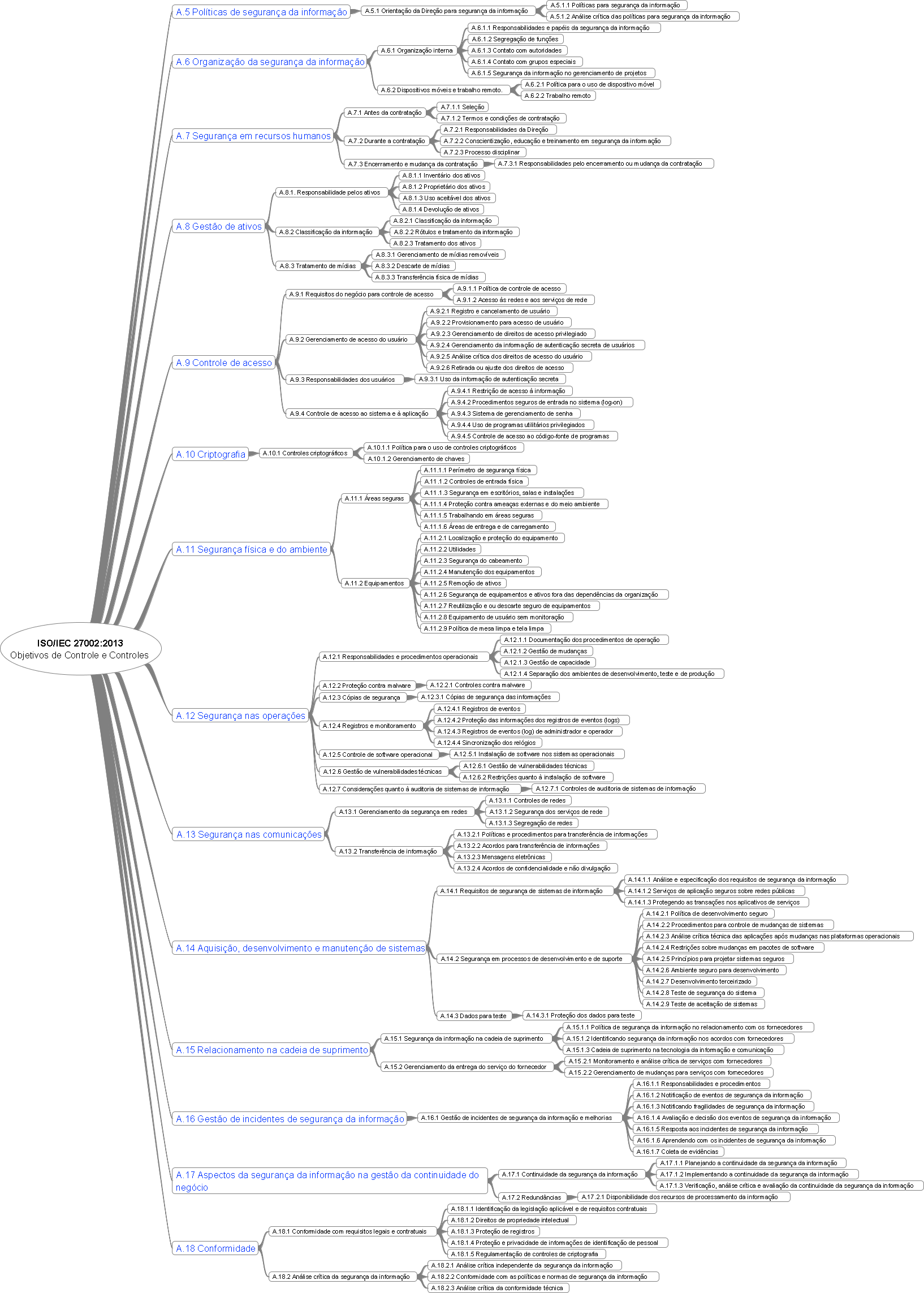

ISO/IEC 27002:2013

Objetivos de Controle e Controles

A.5 Políticas de segurança da informação

A.5.1 Orientação da Direção para segurança da informação

A.5.1.1 Políticas para segurança da informação

A.5.1.2 Análise crítica das políticas para segurança da informação

A.6 Organização da segurança da informação

A.6.1 Organização interna

A.6.1.1 Responsabilidades e papéis da segurança da informação

A.6.1.2 Segregação de funções

A.6.1.3 Contato com autoridades

A.6.1.4 Contato com grupos especiais

A.6.1.5 Segurança da informação no gerenciamento de projetos

A.6.2 Dispositivos móveis e trabalho remoto.

A.6.2.1 Política para o uso de dispositivo móvel

A.6.2.2 Trabalho remoto

A.7 Segurança em recursos humanos

A.7.1 Antes da contratação

A.7.1.1 Seleção

A.7.1.2 Termos e condições de contratação

A.7.2 Durante a contratação

A.7.2.1 Responsabilidades da Direção

A.7.2.2 Conscientização, educação e treinamento em segurança da informação

A.7.2.3 Processo disciplinar

A.7.3 Encerramento e mudança da contratação

A.7.3.1 Responsabilidades pelo encerramento ou mudança da contratação

A.8 Gestão de ativos

A.8.1. Responsabilidade pelos ativos

A.8.1.1 Inventário dos ativos

A.8.1.2 Proprietário dos ativos

A.8.1.3 Uso aceitável dos ativos

A.8.1.4 Devolução de ativos

A.8.2 Classificação da informação

A.8.2.1 Classificação da informação

A.8.2.2 Rótulos e tratamento da informação

A.8.2.3 Tratamento dos ativos

A.8.3 Tratamento de mídias

A.8.3.1 Gerenciamento de mídias removíveis

A.8.3.2 Descarte de mídias

A.8.3.3 Transferência física de mídias

A.9 Controle de acesso

A.9.1 Requisitos do negócio para controle de acesso

A.9.1.1 Política de controle de acesso

A.9.1.2 Acesso às redes e aos serviços de rede

A.9.2 Gerenciamento de acesso do usuário

A.9.2.1 Registro e cancelamento de usuário

A.9.2.2 Provisionamento para acesso de usuário

A.9.2.3 Gerenciamento de direitos de acesso privilegiado

A.9.2.4 Gerenciamento da informação de autenticação secreta de usuários

A.9.2.5 Análise crítica dos direitos de acesso do usuário

A.9.2.6 Retirada ou ajuste dos direitos de acesso

A.9.3 Responsabilidades dos usuários

A.9.3.1 Uso da informação de autenticação secreta

A.9.4 Controle de acesso ao sistema e à aplicação

A.9.4.1 Restrição de acesso à informação

A.9.4.2 Procedimentos seguros de entrada no sistema (log-on)

A.9.4.3 Sistema de gerenciamento de senha

A.9.4.4 Uso de programas utilitários privilegiados

A.9.4.5 Controle de acesso ao código-fonte de programas

A.10 Criptografia

A.10.1 Controles criptográficos

A.10.1.1 Política para o uso de controles criptográficos

A.10.1.2 Gerenciamento de chaves

A.11 Segurança física e do ambiente

A.11.1 Áreas seguras

A.11.1.1 Perímetro de segurança física

A.11.1.2 Controles de entrada física

A.11.1.3 Segurança em escritórios, salas e instalações

A.11.1.4 Proteção contra ameaças externas e do meio ambiente

A.11.1.5 Trabalhando em áreas seguras

A.11.1.6 Áreas de entrega e de carregamento

A.11.2 Equipamentos

A.11.2.1 Localização e proteção do equipamento

A.11.2.2 Utilidades

A.11.2.3 Segurança do cabeamento

A.11.2.4 Manutenção dos equipamentos

A.11.2.5 Remoção de ativos

A.11.2.6 Segurança de equipamentos e ativos fora das dependências da organização

A.11.2.7 Reutilização e ou descarte seguro de equipamentos

A.11.2.8 Equipamento de usuário sem monitoração

A.11.2.9 Política de mesa limpa e tela limpa

A.12 Segurança nas operações

A.12.1 Responsabilidades e procedimentos operacionais

A.12.1.1 Documentação dos procedimentos de operação

A.12.1.2 Gestão de mudanças

A.12.1.3 Gestão de capacidade

A.12.1.4 Separação dos ambientes de desenvolvimento, teste e de produção

A.12.2 Proteção contra malware

A.12.2.1 Controles contra malware

A.12.3 Cópias de segurança

A.12.3.1 Cópias de segurança das informações

A.12.4 Registros e monitoramento

A.12.4.1 Registros de eventos

A.12.4.2 Proteção das informações dos registros de eventos (logs)

A.12.4.3 Registros de eventos (log) de administrador e operador

A.12.4.4 Sincronização dos relógios

A.12.5 Controle de software operacional

A.12.5.1 Instalação de software nos sistemas operacionais

A.12.6 Gestão de vulnerabilidades técnicas

A.12.6.1 Gestão de vulnerabilidades técnicas

A.12.6.2 Restrições quanto à instalação de software

A.12.7 Considerações quanto à auditoria de sistemas de informação

A.12.7.1 Controles de auditoria de sistemas de informação

A.13 Segurança nas comunicações

A.13.1 Gerenciamento da segurança em redes

A.13.1.1 Controles de redes

A.13.1.2 Segurança dos serviços de rede

A.13.1.3 Segregação de redes

A.13.2 Transferência de informação

A.13.2.1 Políticas e procedimentos para transferência de informações

A.13.2.2 Acordos para transferência de informações

A.13.2.3 Mensagens eletrônicas

A.13.2.4 Acordos de confidencialidade e não divulgação

A.14 Aquisição, desenvolvimento e manutenção de sistemas

A.14.1 Requisitos de segurança de sistemas de informação

A.14.1.1 Análise e especificação dos requisitos de segurança da informação

A.14.1.2 Serviços de aplicação seguros sobre redes públicas

A.14.1.3 Protegendo as transações nos aplicativos de serviços

A.14.2 Segurança em processos de desenvolvimento e de suporte

A.14.2.1 Política de desenvolvimento seguro

A.14.2.2 Procedimentos para controle de mudanças de sistemas

A.14.2.3 Análise crítica técnica das aplicações após mudanças nas plataformas operacionais

A.14.2.4 Restrições sobre mudanças em pacotes de software

A.14.2.5 Princípios para projetar sistemas seguros

A.14.2.6 Ambiente seguro para desenvolvimento

A.14.2.7 Desenvolvimento terceirizado

A.14.2.8 Teste de segurança do sistema

A.14.2.9 Teste de aceitação de sistemas

A.14.3 Dados para teste

A.14.3.1 Proteção dos dados para teste

A.15 Relacionamento na cadeia de suprimento

A.15.1 Segurança da informação na cadeia de suprimento

A.15.1.1 Política de segurança da informação no relacionamento com os fornecedores

A.15.1.2 Identificando segurança da informação nos acordos com fornecedores

A.15.1.3 Cadeia de suprimento na tecnologia da informação e comunicação

A.15.2 Gerenciamento da entrega do serviço do fornecedor

A.15.2.1 Monitoramento e análise crítica de serviços com fornecedores

A.15.2.2 Gerenciamento de mudanças para serviços com fornecedores

A.16 Gestão de incidentes de segurança da informação

A.16.1 Gestão de incidentes de segurança da informação e melhorias

A.16.1.1 Responsabilidades e procedimentos

A.16.1.2 Notificação de eventos de segurança da informação

A.16.1.3 Notificando fragilidades de segurança da informação

A.16.1.4 Avaliação e decisão dos eventos de segurança da informação

A.16.1.5 Resposta aos incidentes de segurança da informação

A.16.1.6 Aprendendo com os incidentes de segurança da informação

A.16.1.7 Coleta de evidências

A.17 Aspectos da segurança da informação na gestão da continuidade do negócio

A.17.1 Continuidade da segurança da informação

A.17.1.1 Planejando a continuidade da segurança da informação

A.17.1.2 Implementando a continuidade da segurança da informação

A.17.1.3 Verificação, análise crítica e avaliação da continuidade da segurança da informação

A.17.2 Redundâncias

A.17.2.1 Disponibilidade dos recursos de processamento da informação

A.18 Conformidade

A.18.1 Conformidade com requisitos legais e contratuais

A.18.1.1 Identificação da legislação aplicável e de requisitos contratuais

A.18.1.2 Direitos de propriedade intelectual

A.18.1.3 Proteção de registros

A.18.1.4 Proteção e privacidade de informações de identificação de pessoal

A.18.1.5 Regulamentação de controles de criptografia

A.18.2 Análise crítica da segurança da informação

A.18.2.1 Análise crítica independente da segurança da informação

A.18.2.2 Conformidade com as políticas e normas de segurança da informação

A.18.2.3 Análise crítica da conformidade técnica